[Atualizado a 21 de fevereiro de 2024; publicado originalmente a 14 de dezembro de 2017] O Active Directory é o sistema de identidade mais importante para a maioria das empresas. O problema é que, nas mais de duas décadas desde que o Active Directory foi lançado, o cenário de segurança das empresas mudou drasticamente. Isso deixou muitas organizações vulneráveis a ataques ao Active Directory.

No entanto, poucas empresas adaptaram o seu ambiente Active Directory para se protegerem melhor contra potenciais ciberataques. As delegações são tratadas de forma aleatória. As permissões padrão em objetos são normalmente otimizadas para descoberta, não para segurança. E em ambientes suficientemente grandes, determinar exatamente como evitar que um agente de ameaça malicioso ataque o Active Directory pode ser um desafio.

Além disso, as ciberameaças tornaram-se mais sofisticadas. O seu objetivo já não é comprometer sistemas individuais. Agora, os atacantes preocupam-se em encontrar os caminhos mais rápidos para os seus recursos de Nível 0, incluindo o sistema de identidade. O que pode fazer para proteger um ativo tão importante?

Pontos de fraqueza comuns

A gestão do acesso privilegiado no Active Directory tem sido um problema óbvio desde há algum tempo. Construir o Active Directory com acesso de leitura para todos os utilizadores autenticados há 23 anos atrás pode ter sido uma excelente ideia, mas agora isso é apenas pedir um ciberataque.

Muitas lojas melhoraram a implementação de políticas rígidas para os administradores de domínios. Mas o nível seguinte de utilizadores é ainda mais interessante para um atacante.

Este grupo de utilizadores também tem acesso a informações sensíveis. A maioria dos membros de grupos privilegiados pode ser lida por utilizadores autenticados, o que torna os seus membros facilmente detectáveis para serem alvo de ataques por parte de um agente de ameaças. Se um atacante conseguir obter acesso a uma conta privilegiada e pescar no Active Directory, pode obter informações úteis sobre o que está no AD de uma perspetiva de acesso privilegiado.

Com este acesso privilegiado à conta, os atacantes podem então criar um plano do ambiente do Active Directory. É por isso que a gestão do acesso privilegiado é uma parte crucial da proteção contra ataques ao Active Directory.

Outra vulnerabilidade reside no facto de poderem ser concedidos direitos a utilizadores não administrativos para realizarem acções privilegiadas. Pense: Quem tem direitos de reposição de palavras-passe para as suas contas de administrador? É o administrador do domínio ou outro grupo de utilizadores?

Os atacantes podem olhar para as listas de controlo de acesso (ACLs), ver quem tem acesso a que objectos e utilizar essa informação para comprometer o Active Directory. Se uma pessoa do serviço de assistência puder redefinir as palavras-passe dos seus utilizadores mais privilegiados e um atacante obtiver acesso à conta dessa pessoa do serviço de assistência, estará a abrir-se a uma escalada de privilégios de domínio por parte do atacante.

5 métodos comuns de ataque ao Active Diretory

1. Compromisso de credenciais

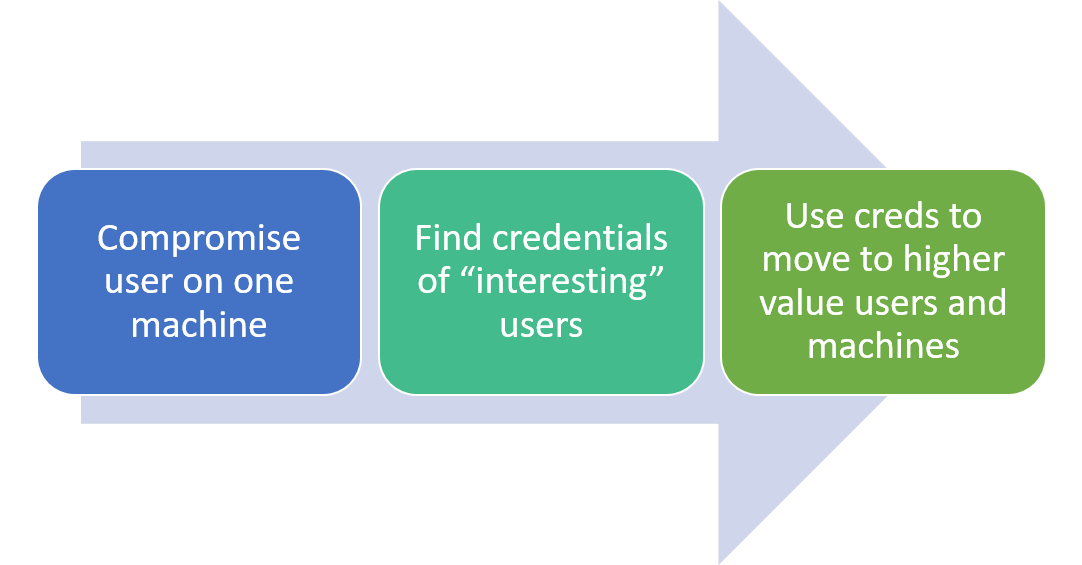

A maioria dos atacantes obtém acesso ao Active Directory através de credenciais roubadas. Existem vários métodos para comprometer uma palavra-passe do Active Directory.

O roubo de credenciais é uma forma comum de facilitar o movimento lateral. Um ataque Pass the Hash, por exemplo, é uma instância específica do Windows de roubo de credenciais em que um atacante obtém acesso a um servidor ou serviço utilizando o hash da palavra-passe de um utilizador em vez da palavra-passe em texto claro. Este método envolve o roubo do hash do LAN Manager (LM) ou das chaves Kerberos de um utilizador da memória LSASS num sistema Windows.

2. Mimikatz

O Mimikatz, descrito como "uma pequena ferramenta para brincar com a segurança do Windows", é provavelmente a ferramenta de exploração do Active Diretory mais versátil e amplamente utilizada. Fornece uma variedade de métodos para obter hashes LM, bilhetes Kerberos e assim por diante.

3. PowerSploit/PowerView

PowerSploit/PowerView é um conjunto de ferramentas baseado no PowerShell para reconhecimento, exfiltração, persistência, etc.

4. BloodHound

BloodHound é uma ferramenta gráfica para encontrar relações em ambientes Active Diretory que ajudam a acelerar o caminho para o acesso privilegiado.

5. ADFind

O ADFind é uma ferramenta simples de linha de comandos para pesquisar o Active Diretory e tornou-se muito popular como ferramenta de reconhecimento do AD.

Medidas para proteger o Active Directory

A boa notícia é que, apesar do seu potencial de exploração, é possível fazer muito para dificultar a movimentação dos atacantes no Active Directory.

- Reduzir a exposição de informações através de utilizadores e grupos AD privilegiados, GPOs, etc. Utilize a delegação restrita baseada em recursos e tecnologias incorporadas, como Credential Guard e Remote Credential Guard no Win11 Pro & Enterprise.

- Monitorize, monitorize, monitorize o seu ambiente de TI utilizando uma ferramenta de auditoria do Active Directory. (Este excelente white paper documenta IDs de eventos relacionados a movimentos laterais que podem ser úteis para monitorar).

- Proteger os grupos privilegiados. Por exemplo, o atributo de membro não deve ser legível em todo o mundo; apenas os consumidores desse grupo precisam de ter acesso a ele. A delegação do controlo total ou da escrita do atributo de membro do grupo deve ser restringida a outros utilizadores privilegiados com o mesmo nível de privilégio ou superior.

- Proteger os utilizadores privilegiados. As permissões de reposição da palavra-passe, apropriação ou controlo total devem ser rigorosamente controladas para outros utilizadores com o mesmo nível de privilégio.

- Proteja os GPOs que concedem acesso privilegiado. Esses GPOs não devem ser legíveis pelo mundo. Os GPOs que contêm definições de segurança devem ser restringidos em Reads.

- Considere restringir as credenciais utilizando o Modelo de Administração por Camadas apresentado no white paper Pass-the-Hash da Microsoft ou a mais recente Estratégia de Acesso Privilegiado.

Ferramentas para combater as ameaças que atacam o Active Directory

Tomar estas medidas preventivas torna mais difícil para os atacantes comprometerem o Active Directory. Mas quando um atacante se esconde no seu ambiente, não há como evitar que ele ataque o Active Directory e destrua o seu ambiente.

É por isso que a implementação de uma solução de recuperação de desastres para o Active Directory é o passo mais importante que pode dar para proteger a sua infraestrutura de identidade.

- Semperis Purple Knight e Forest Druid são ferramentas comunitárias gratuitas que fornecem avaliação da postura de segurança e análise do caminho de ataque para o Active Directory, Entra ID e Okta.

- Semperis Directory Services Protector dá-lhe visibilidade sobre a sua postura de segurança do Active Directory para o ajudar a reforçar o Active Directory antes que um atacante possa entrar. Esta ferramenta também monitoriza quaisquer alterações que ocorram no seu AD para que possa detetar mais rapidamente actividades suspeitas.

- A solução totalmente automatizada da Semperis Active Directory Forest Recovery da Semperis torna a recuperação de um ataque AD tão simples como três cliques no rato, reduzindo o tempo de restauro de semanas para horas.

Com todas as novas técnicas que existem para atacar o Active Directory, a segurança do AD é fundamental. A modernização da sua infraestrutura de identidade também pode ajudar. Ainda assim, adopte uma mentalidade de "violação assumida", prepare o seu plano de recuperação de desastres do AD e mantenha um recurso fiável de resposta a incidentes na marcação rápida.