Recentemente, um colega da Semperis levou-me a uma conversa com o gestor de um grande ambiente Active Directory com o Windows Server 2008 R2. Com o fim do suporte para o Windows Server 2008 e 2008 R2 a aproximar-se (oficialmente a 14 de Janeiro de 2020), o planeamento está bem encaminhado para a actualização da floresta da empresa e dos 110 controladores de domínio para o Windows Server 2016 (o estado final seleccionado por esta empresa em particular). Mas um componente do plano de actualização está a revelar-se difícil, e vou explicar porquê.

Esperar o melhor, planear o pior

Nesta organização, qualquer alteração significativa à infra-estrutura de TI requer um plano de projecto aprovado que inclua medidas de correcção no caso de algo correr mal. No caso de uma actualização, isso significa uma forma de "voltar atrás" se a actualização falhar por algum motivo ou se se revelar problemática (por exemplo, quebrar uma aplicação de missão crítica). Embora "voltar atrás" seja bastante simples em muitas actualizações, não é o caso do AD.

Isto porque uma actualização do AD é mais do que actualizar (ou reconstruir) DCs individuais: também está a fazer alterações em cada domínio e em toda a floresta, e pelo menos uma dessas alterações é irreversível. Imagine que a aplicação de missão crítica que não funciona com a nova (e mais segura) funcionalidade do AD é uma aplicação dinossáurica escrita à mão, cujos programadores se reformaram há muito tempo. Nesta situação, poderá ter de restaurar o AD a partir de uma cópia de segurança e utilizar a versão mais antiga até que a aplicação possa ser actualizada ou substituída.

Melhor... mas ainda há um senão

Historicamente, a actualização do AD exigia três alterações irreversíveis:

1. Esquema: É necessária uma actualização do esquema antes de actualizar o primeiro DC na floresta (ou de introduzir o primeiro DC de nível superior). As alterações de esquema sempre foram - e ainda são - irreversíveis.

2. Nível funcional do domínio (DFL): Depois de todos os DCs de um domínio terem sido actualizados (ou despromovidos do ambiente), o passo seguinte no processo de actualização do AD é aumentar o DFL. (Uma excepção é a actualização de 2016 para 2019: não existe um nível funcional para 2019, pelo que não há necessidade - ou mesmo possibilidade - de aumentar o DFL).

Historicamente, aumentar a DFL era uma alteração irreversível. No entanto, a partir do Windows Server 2012, é possível reverter o DFL. Há algumas ressalvas, conforme descrito nos guias de atualização do Windows Server 2012 e do Windows Server 2016 da Microsoft. Mas para a maioria das organizações que actualizam o AD a partir do 2008 ou 2008 R2, a reversão é possível.

3. Nível funcional da floresta (FFL): Depois de todos os domínios da floresta terem sido atualizados, o próximo passo no processo de atualização do AD é aumentar o FFL. (Mais uma vez, há uma excepção se estiver a actualizar de 2016 para 2019).

Tal como acontece com a DFL, aumentar a FFL era historicamente uma alteração irreversível, mas a reversão é agora possível. (Observação: a reversão para o FFL de 2008 só é possível se a Lixeira do AD não tiver sido ativada).

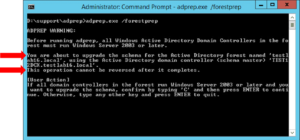

Embora dois dos três passos do "ponto de não retorno" possam agora ser reversíveis, a actualização do AD continua a exigir uma actualização irreversível do esquema. É aquele momento em que se faz uma pausa antes de premir a tecla para continuar. E se estiver a actualizar um AD que herdou ou que já existe há algum tempo, poderá fazer uma pausa um pouco maior.

Atenuação dos riscos

Se o AD estiver em boas condições, a actualização do esquema não é geralmente um problema. No entanto, a administração não gosta de ouvir que não há como voltar atrás. E sejamos honestos: qualquer administrador de AD que valha o título hesita antes de premir a tecla para iniciar um passo irreversível.

Se fizer uma matriz de avaliação de riscos, o risco enquadra-se na categoria de baixa probabilidade, mas de elevado impacto, pelo que deve ter um plano de atenuação em vigor. Para uma actualização do AD, a atenuação do risco significa recuperação da floresta.

Uma proposta desafiante

O problema é o seguinte: a recuperação de florestas não é uma tarefa simples. Provavelmente, faz cópias de segurança dos DCs regularmente, mas as cópias de segurança dos DCs não são suficientes - também precisa de informações detalhadas sobre a topologia do AD, bem como de um método fiável de recuperação. Não existe uma ferramenta nativa para a recuperação de florestas e o processo manual descrito pela Microsoft é muito exigente. Na minha experiência, poucas equipas de AD tentaram alguma vez uma recuperação de floresta, mesmo num ambiente de laboratório.

A boa notícia é que estão disponíveis ferramentas de terceiros para automatizar a recuperação e garantir que tem as cópias de segurança necessárias para recuperar o seu ambiente AD. A Semperis AD Forest Recovery é uma dessas ferramentas:

O Semperis automatiza a recuperação de florestas, fornecendo assim a medida de correção necessária para o seu plano de atualização do AD. Os recursos de recuperação em qualquer lugar e mapeamento de IP do Semperis também facilitam os testes de atualização no laboratório antes da atualização da produção.

Uma rede de segurança permanente

Naturalmente, uma actualização não é a única coisa que coloca o seu AD em risco. Os ciberataques são uma ameaça constante. Por exemplo, um artigo recente na Wired.com descreve como um atacante eliminou todos os DCs para os Jogos Olímpicos de Inverno de 2018 em Seul, na Coreia do Sul.

Nem todas as ferramentas de recuperação do AD protegem contra este tipo de ameaça. Por exemplo, podem reintroduzir malware no estado do sistema e nas cópias de segurança bare-metal, ou ter dificuldade em restaurar para hardware virtual ou físico diferente. Por isso, é importante escolher uma ferramenta que cubra cenários cibernéticos (ransomware, ataques wiper, etc.) e não apenas cenários operacionais (como actualizações de esquemas ou erros administrativos, corrupção de DIT, falhas de software do AD, etc., que eram preocupações nos primeiros dias do AD).

Embora uma actualização do AD possa ser o ímpeto (ou a oportunidade) para adquirir uma ferramenta de recuperação do AD, a ferramenta certa pode proporcionar valor muito depois da actualização. Esta publicação de Ed Amoroso, especialista em cibersegurança e antigo Director de Segurança da AT&T, é um excelente local para saber mais.