Numa exploraçãoZerologon, um atacante com acesso a uma rede tira partido de uma falha crítica no Protocolo Remoto Netlogon (MS-NRPC) para se fazer passar por qualquer computador, incluindo um controlador de domínio (DC). Esta falha é conhecida como Zerologon - umavulnerabilidade que pode dar aos atacantes controlo total sobre um domínio.

O que é um exploit Zerologon?

Os atacantes que exploram com êxito a vulnerabilidade Zerologon, também conhecida como CVE-2020-1472, enviam normalmente pedidos de autenticação Netlogon especialmente elaborados que contornam as verificações criptográficas. Os atacantes conseguem assim alterar a palavra-passe da conta de computador do DC, dando-lhes efetivamente controlo total sobre o domínio. Não é necessária qualquer autenticação ou privilégios elevados para lançar o ataque.

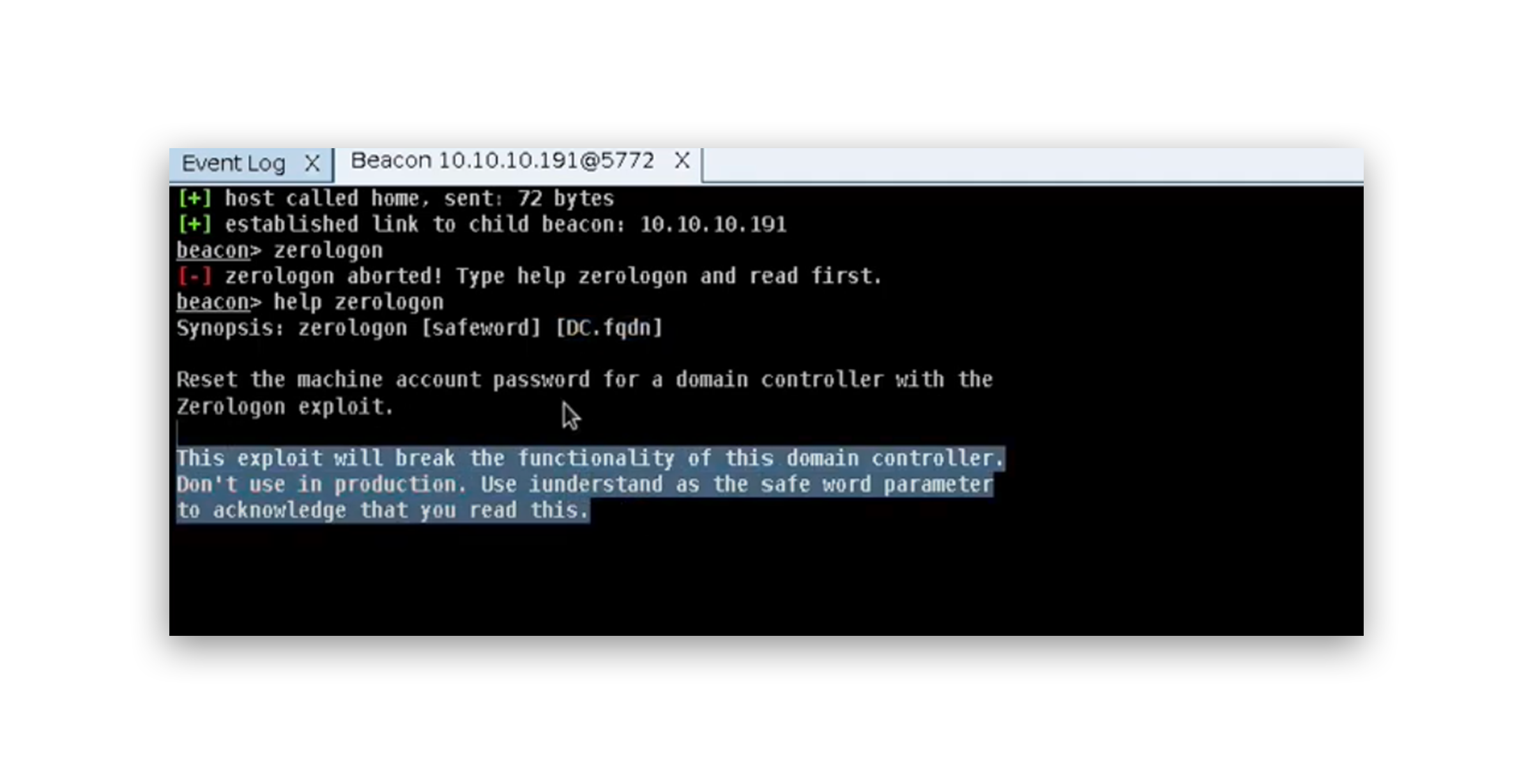

Figura 1 mostra o help saída de comando para uma exploração Zerologon no Cobalt Strike. Esta saída explica como utilizar a vulnerabilidade Zerologon para repor a palavra-passe da conta de máquina de um DC.

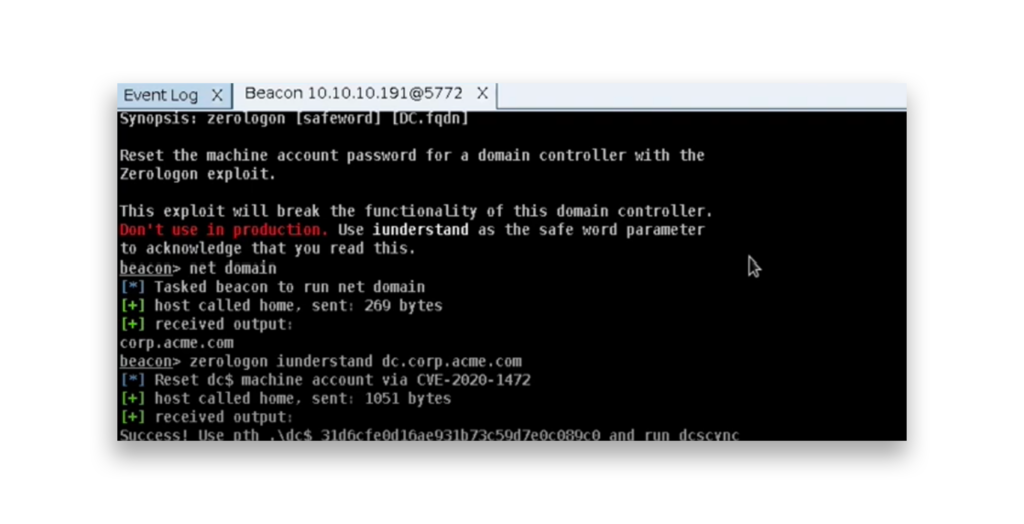

A Figura 2 mostra um exemplo de um ataque Zerologon bem-sucedido no Cobalt Strike. A palavra-passe da conta da máquina para o DC foi redefinida utilizando o Zerologon (CVE-2020-1472), e a saída mostra que a exploração funcionou. O atacante é então solicitado a usar o hash da nova senha para executar um ataque DCSync e continuar a exploração.

Como é que pode defender o seu ambiente de uma exploração Zerologon?

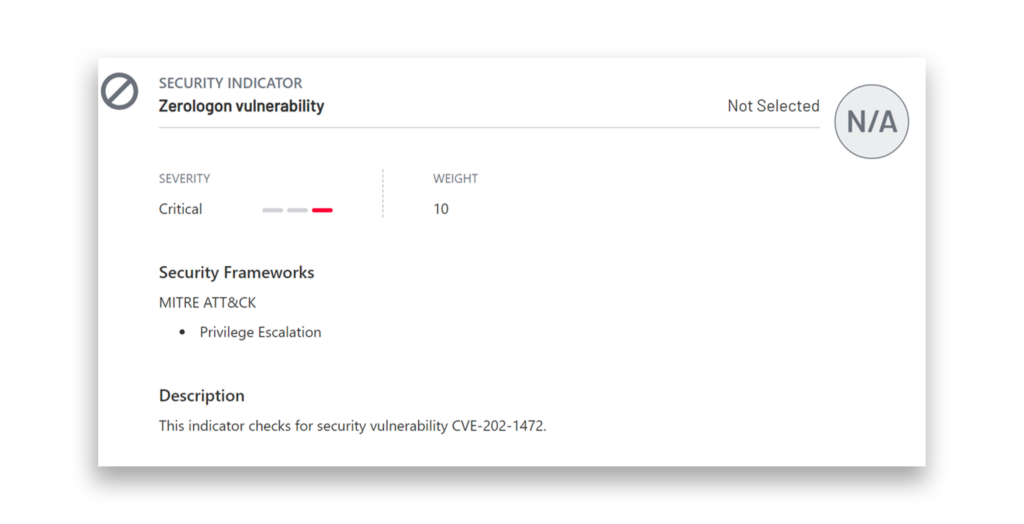

Os defensores podem usar o Purple Knight para detetar a presença da vulnerabilidade Zerologon (CVE-2020-1472) no seu ambiente(Figura 3). Esta ferramenta pode ajudar a identificar DCs que possam estar vulneráveis. Os administradores podem então garantir que são aplicados os patches de segurança adequados. (Deve instalar sempre os patches de segurança mais recentes nos seus DCs para garantir a proteção contra ameaças em evolução).

Como é que se pode detetar uma exploração do Zerologon?

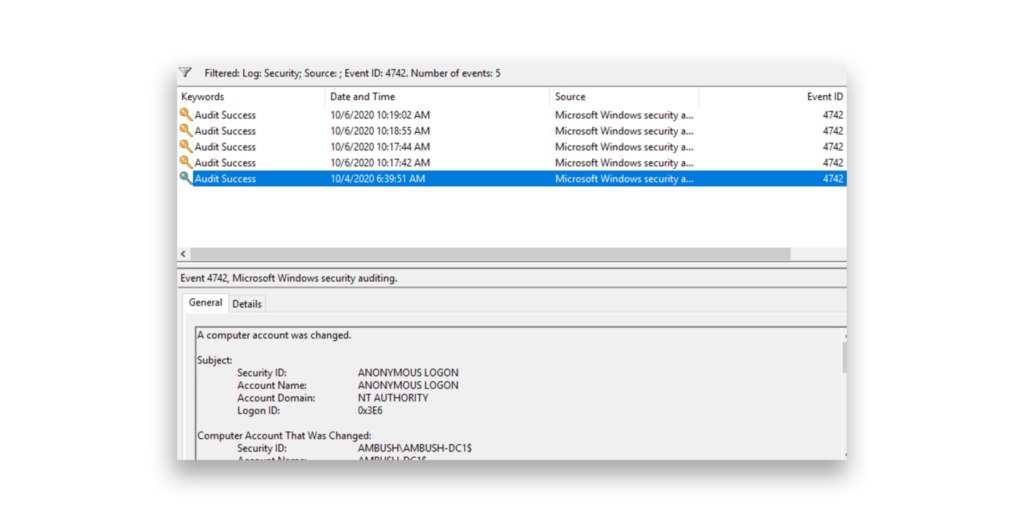

Um dos principais sinais de uma exploração bem sucedida é a reposição da palavra-passe de uma conta de computador. Esse tipo de redefinição aparece nos logs de segurança como ID de evento 4742 ("Uma conta de computador foi alterada"), com a alteração sendo feita pelo Logon Anônimo(Figura 4). Se vir este evento e confirmar que os DCs não foram corrigidos para a vulnerabilidade Zerologon, é provável que seja um verdadeiro positivo e um sinal de exploração ativa.

Perfis de actores de ameaças

Os seguintes agentes de ameaças são conhecidos por explorar o Zerologon em estado selvagem.

- Black Basta (MITRE ATT&CK Software S1070)2

- Cuba (MITRE ATT&CK Software S0625)3

- RansomHub4

- Ryuk (MITRE ATT&CK Software S0446)5

Ferramentas de exploração do Zerologon

As seguintes ferramentas e scripts públicos, disponíveis em github.com, podem ser utilizados para explorar a vulnerabilidade do Zerologon e foram observados em utilização durante incidentes reais.

- BC-SECURITY/Invoke-ZeroLogon

- gentilkiwi/mimikatz

- leitosama/SharpZeroLogon

Visão geral das ameaças

Tática ATT&CK: Escalada de privilégios

Em 20 de setembro de 2024, a Trend Micro destacou a forma como o grupo de ransomware RansomHub explora a vulnerabilidade Zerologon (CVE-2020-1472) para obter o controlo dos controladores de domínio sem exigir autenticação. Isto permite-lhes aumentar os privilégios e assumir o controlo de toda a rede, o que lhes permite implementar ransomware em todo o ambiente.6

Em 19 de setembro de 2024, a Qualys informou que o grupo de ransomware Black Basta usa a vulnerabilidade Zerologon (CVE-2020-1472) como parte de sua estratégia de ataque. Ao explorar essa falha, eles obtêm controle sobre os controladores de domínio. Isto dá-lhes o acesso de que necessitam para espalhar ransomware pela rede, roubar dados, encriptar sistemas, etc.7

Em 17 de agosto de 2023, a BlackBerry informou que o grupo de ransomware Cuba aproveitou a vulnerabilidade Zerologon (CVE-2020-1472) como parte de sua estratégia de ataque. Ao explorar essa falha, eles conseguiram redefinir senhas em controladores de domínio e obter acesso elevado às redes. Isto deu-lhes controlo para implementar ransomware e roubar dados.8

Em 20 de outubro de 2020, a NetSec informou que o grupo de ransomware Ryuk aproveitou a vulnerabilidade Zerologon (CVE-2020-1472) para assumir o controlo dos controladores de domínio e aumentar os privilégios. Ao explorar esta falha, conseguiram redefinir as palavras-passe dos controladores de domínio e obter acesso total à rede. O Ryuk utilizou esta técnica para encriptar um domínio inteiro em apenas cinco horas, agindo rapidamente para bloquear sistemas críticos e exigir resgates.9

Instantâneo da Semperis

O Zerologon (CVE-2020-1472) é uma vulnerabilidade crítica no Protocolo Remoto Netlogon que permite aos atacantes assumir o controlo total dos DCs, sem autenticação. Ao explorar esta falha, os atacantes podem repor palavras-passe e obter acesso a todo o domínio, conduzindo a violações de segurança significativas.

Vários grupos de ransomware, incluindo o Ryuk, tiraram partido do Zerologon para aumentar os privilégios e encriptar redes inteiras numa questão de horas. Os defensores podem utilizar o site Purple Knight para detetar a vulnerabilidade Zerologon no seu ambiente e, em seguida, tomar as medidas necessárias para colmatar esta vulnerabilidade. A aplicação de patches e a proteção dos DCs são passos importantes na defesa contra este tipo de ataque.

Recursos adicionais

Notas finais

- https://frsecure.com/blog/cve-2020-1472/

- https://attack.mitre.org/software/S1070/

- https://attack.mitre.org/software/S0625/

- https://malpedia.caad.fkie.fraunhofer.de/actor/ransomhub

- https://attack.mitre.org/software/S0446/

- https://www.trendmicro.com/en_us/research/24/i/how-ransomhub-ransomware-uses-edrkillshifter-to-disable-edr-and-.html

- https://blog.qualys.com/vulnerabilities-threat-research/2024/09/19/black-basta-ransomware-what-you-need-to-know

- https://blogs.blackberry.com/en/2023/08/cuba-ransomware-deploys-new-tools-targets-critical-infrastructure-sector-in-the-usa-and-it-integrator-in-latin-america

- https://www.netsec.news/ryuk-ransomware-gang-uses-zerologon-exploit-to-achieve-domain-wide-encryption-in-just-5-hours/